Kas teadsid, et häkkerid võivad jäljendada sinu e-poe makselehte ja varastada su tulu, ilma et kliendid märkaksid, et nad kasutavad võltsitud vormi?

Või kas olid teadlik, et üks lihtsamaid viise veebisaidi ründamiseks on WordPressi plugina haavatavuse ärakasutamine?

Rääkisime Patchstacki turvakogukonna eetiliste häkkeritega, et mõista, kuidas häkkerid sihtmärke valivad, kuidas häkkimisprotsess välja näeb ja millised on selle tagajärjed. Nad viitasid juhtumitele, millega nad on töötanud, et aidata sul vastata olulisele küsimusele:

Kuidas oma veebisaite kaitsta?

Sukeldume teemasse!

Häkkerid ei vali sihtmärke käsitsi – selle asemel käivitavad nad massiliselt automatiseeritud rünnakuid võimalikult paljudele veebisaitidele.

Nad ei sihi konkreetselt sind. Nad otsivad veebisaite, millel on haavatavusi. Kui sinu sait on üks neist, langeb see rünnaku alla.

Meie intervjueeritav selgitab protsessi kulisside taga järgmiselt:

„Lihtsaim viis on skaneerida massiliselt veebisaite, et tuvastada, kas need kasutavad teadaolevalt haavatavat komponenti või pluginat. Seejärel kontrollitakse, kas ohvritel on väärtuslikke andmeid või ressursse.

Kui mitte (ja kui haavatavus võimaldab koodi kaugkäivitust), saavad häkkerid paigaldada HTTP-relee ja müüa saidile ligipääsu edasi puhverserveri farmina. Kaugkäivituse võimalus (Remote Code Execution) võimaldab häkkeril jõuda ka teistele samal serveril majutatud saitidele, kui need pole korralikult üksteisest eraldatud.”

„Mitmel e-kaubanduse veebisaidi puhul lisas häkker kassalehele skripti, mis saatis neile krediitkaardiandmed.

Teisel juhul asendasid nad lihtsalt kassalehe omaenda versiooniga, pettes kliente. Kuna ostud kinnitati ühekordse parooli autoriseerimisega, olid nad kindlustanud raha saamise – pangad ei tagastanud midagi.”

E-kaubanduse saitide puhul on rünnaku tagajärjed üsna selged. Sa kaotad:

Ja sinu kliendid võivad kaotada raha ning tundlikku finantsteavet.

Kunagi oli mul kolm väiksemat veebisaiti. Ma ei arvanud kunagi, et neid häkitakse, sest ma ei majutanud neil midagi väärtuslikku. Ma arvasin, et olen turvaline, kuid tegelikult on ka väiksed saidid häkkerite sihtmärgiks.

Tõsi, nad ei saa neilt alati otse tulu teenida nagu e-poodide puhul. Siiski on häkkimisel ka muid tagajärgi:

Vastus on lihtne:

"Kui häkkerid avastavad haavatavuse, võib veebisaidi ärakasutamine võtta vaid mõne minuti."

Täpset aega mõjutavad kaks faktorit:

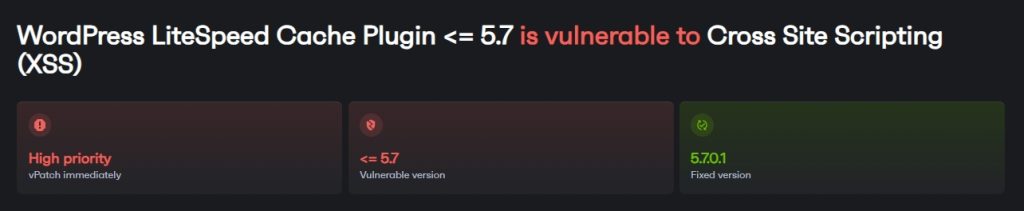

Paljudel juhtudel põhjustavad kõige ohtlikumaid rünnakuid just lihtsad loogikavead, näiteks need, mida leidub WordPressi pluginate haavatavustes:

"Näiteks võib WordPressis lihtne loogikaviga plugina protsessis, mis lubab kasutajatel registreeruda ja määrata endale rolle, viia kasumliku rünnakuni. Teine näide, mida on raske tuvastada, on ebaturvaline parooli lähtestamise või sotsiaalse sisselogimise protsess."

Need vead on keerulised avastada, sest haavatavus kasutab ära valideerimisvõtme kontrolli, mis peaks tagama toimingu õiguspärasuse.

Teisisõnu, rakendus/veebisait ei suuda isegi „mõista“, et toiming pole seaduslik.

"Autentimata haavatavused on kõige tõenäolisemalt ärakasutatavad, sest enamik ründajaid on oportunistid, kes otsivad lihtsalt kättesaadavaid sihtmärke"

Kui meie intervjueeritav räägib „autentimata haavatavustest“, tähendab see, et teatud haavatavuste ärakasutamiseks ei ole vaja juurdepääsu WordPressi kontole.

Samuti on olemas haavatavusi, mis võimaldavad ründajatel „uuendada“ oma madala õigusega konto (nt WordPressi kaasautor) administraatori tasemele, saades sellega täieliku kontrolli veebisaidi üle.

Näide Patchstacki poolt esimesena avastatud autentimata haavatavuse ärakasutamisest. Allikas Patchstack

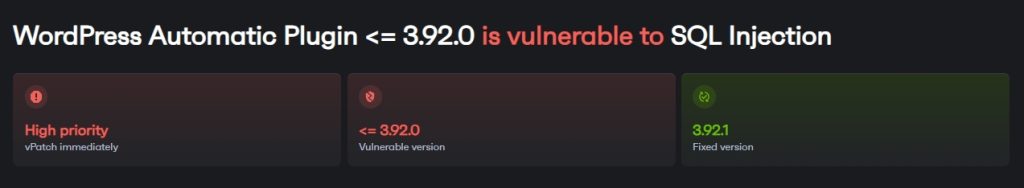

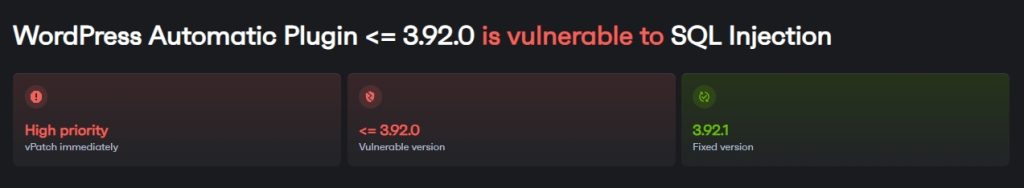

„Tavaliselt näeme kõige sagedamini järgmist: autentimata või madala taseme õiguste eskaleerimist (kas ilma kontota või madala taseme kontolt administraatori kontole), volitamata või madala taseme kaugkäivitust (Remote Code Execution – veebiserveri kohene ülevõtmine ilma piiranguteta) ning SQL-süsteemisisestusi (SQL Injection).”

Näide Patchstacki poolt avastatud ja vPatchitud SQL Injection’i haavatavuse ärakasutamisest. Allikas Patchstack

SQL-i süstimine võimaldab ründajatel lisada või “süstida” pahatahtlikku SQL-koodi andmebaasipäringusse, mis võib anda neile ligipääsu andmebaasile.

Sealt edasi saavad nad andmeid hankida, neid muuta või veebisaidi täielikult rivist välja lülitada.

„SQL-i süstimine sobib hästi andmebaasi dumpimiseks ja klientide andmete või kontode varastamiseks. Kui veebisait ei kasuta korralikku andmete krüpteerimist, võib SQL-i süstimine anda ründajatele isegi paroolid või makseinfo kätte.”

Näide avastatud ja Patchstacki poolt vParandatud SQL Injection haavatavuse ärakasutamisest. Allikas Patchstack

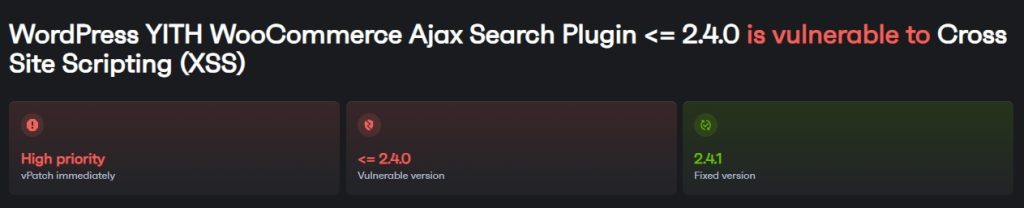

Cross-Site Scripting (XSS) haavatavusi leidub tavaliselt veebisaitidel ja veebirakendustes. Ründajad süstivad pahatahtlikke skripte veebilehtedesse, mida teised kasutajad vaatavad.

Seejärel saavad skriptid kasutaja brauseris täituda, võimaldades:

„Minu arvates on XSS-rünnakud vähem tõenäolised massiliste „spray-and-pray” rünnakute puhul. Selle asemel on need väga tõhusad, kui sihitakse konkreetset domeeni – kui teha phishing peenelt ja vältida vigu.”

Näide XSS-haavatavuse ärakasutamisest. Allikas Patchstack

Häkid ei ole alati ilmselged. Kui midagi tundub kahtlane või oled saanud hoiatusteateid, tasub otsida kompromiteerimise märke (IOC – Indicators of Compromise):

„Kontrolli serveri logidest pahatahtlikke päringuid, kahtlasi uusi kasutajakontosid kõrgete õigustega, mida sa ise pole lisanud, ning suvaliste kasutajate postitatud pilte, mis ei laadi korralikult.”

Samuti võivad viidata häkkimisele järgmised sümptomid:

Sellisel juhul on soovitatav käivitada serveripoolne pahavara- või failide terviklikkuse skaneerimine, et tuvastada pahatahtliku tegevuse mustreid või muutunud faile.

Patchstacki andmebaasi tiimijuht Nestor Angulo de Ugarte selgitab:

„Failide terviklikkuse jälgimine on WordPressi keskkonnas väga kasulik, kuna WordPressi põhifailid on fikseeritud ega tohiks muutuda.

„wp-admin“ ja „wp-includes“ kaustad ning kõik põhifailid saidi juurkaustas, välja arvatud „wp-config.php“, ei tohiks muutuda, kui me just saiti ei uuenda. Kui seal toimub muudatus, on see selge märk millestki kahtlasest.”

Pluginate, veebisaitide ja inimliku eksimuse ärakasutamine? Jah, vahel võib tunduda, et häkkerid on kõiketeadvad olendid, kes suudavad meid rünnata sõltumata sellest, mida me teeme. Kuid mäletad, mida meie intervjueeritav varem ütles?

Häkkerid on oportunistid.

Ja nagu murdvargad, saab ka neid õigete ennetusmeetmetega heidutada:

„Esiteks rakenda vähimate õiguste põhimõtet (PoLP – Principle of Least Privilege) ja anna kasutajatele juurdepääs ainult vastavalt nende vajadustele.

Teiseks jälgi alati oma veebisaidi põhisoft’i ja kolmandate osapoolte komponente. Näiteks WordPressis kontrolli regulaarselt WordPressi põhiversiooni, pluginate ja teemade värskendusi.”

Sa ei pea jääma haavatavaks ajavahemikus, mil haavatavus avastatakse ja paranduse (patch) avaldamine veel ootab.

Selle asemel kasuta Patchstacki.

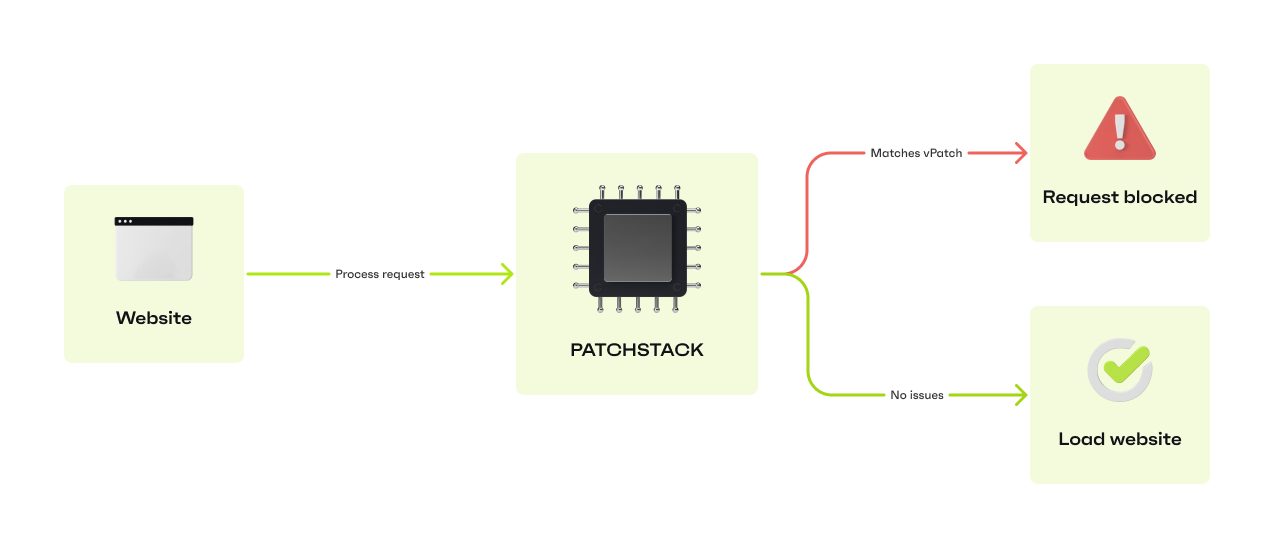

Patchstack on loodud just haavatavuspõhiste ohtude tõrjumiseks ning takistab sinu veebisaidil loogikavigu ära kasutava koodi täitmist.

Kui turvakogukond tuvastab haavatavuse, loob Patchstack kaitsebarjääri sinu veebisaidi ja pahatahtlike ründajate vahele, kes üritavad seda ära kasutada.

Saad reaalajas kaitse rünnakute vastu tänu virtuaalsele parandamisele (virtual patching).

„Failide terviklikkuse jälgimine on WordPressi keskkonnas väga kasulik, kuna WordPressi põhifailid on fikseeritud ega tohiks muutuda.

„wp-admin“ ja „wp-includes“ kaustad ning kõik põhifailid saidi juurkaustas, välja arvatud „wp-config.php“, ei tohiks muutuda, kui me just saiti ei uuenda. Kui seal toimub muudatus, on see selge märk millestki kahtlasest.”

Allikas Patchstack

Seejärel saad rahulikult uuendada haavatavat komponenti, vältides samal ajal:

Lõpuks ei saanud me jätta küsimata meie eetiliste häkkerite arvamust tuleviku kohta. Nagu enamikus tööstusharudes, on ka küberjulgeolekus tehisintellekt (AI) muutuste keskmes:

„Küberjulgeolekus ületab AI lähiaastatel iga inimese võimekuse.

Peaaegu piiramatu ressursi ja kiirusega suudab AI varsti avastada kõige keerulisemad ja peidetumad haavatavused tarkvaras.

Ja kuna AI analüüsib ja skaneerib pidevalt tuhandeid pluginaid parimate küberjulgeoleku ekspertide tasemel, näeme edaspidi palju rohkem haavatavuste ärakasutamise juhtumeid.”

Aga sa pole kaitsetu – ja WordPressi kogukond samuti mitte

Tänu veahuvilistele mõeldud programmidele, nagu Patchstack Alliance, ja hallatud haavatavuste avalikustamise programmidele pluginate jaoks, on meil olemas tõhusad tööriistad kogukonna, tulu ja tuleviku kaitsmiseks.

Lisaks aitab küberjulgeoleku teadlikkuse suurenemine, mida soodustavad seadused nagu Cyber Resilience Act, tugevdada veebiturvalisust.

Nüüd, kui mõistame ohtu, on aeg selle mõju vähendada ja veebisaite paremini kaitsta.

Lana Rafaela

Allikas: Patchstack

WordPressi veebisaitide turvalisus on ülioluline, et vältida häkkimisi ja andmete vargust. Regulaarne hooldus ja uuendused on võtmetähtsusega, et hoida sait kaitstuna ja tõrgeteta toimivana.

Pakume professionaalset kodulehe haldusteenust, mis tagab teie veebisaidi pideva ajakohasuse ja turvalisuse. Meie teenus hõlmab igakuiseid tarkvarauuendusi, turvaauditite läbiviimist, regulaarseid varukoopiaid ning 24/7 lehe jälgimist võimalike probleemide tuvastamiseks ja ennetamiseks.

Usaldades oma veebisaidi halduse meie kätte, võite olla kindel, et teie sait on kaitstud ja töötab optimaalselt. Alustage tasuta prooviperioodiga juba täna, et kogeda meie teenuse eeliseid.

Amsel OÜ

Reg. nr. 12705326

KMKR EE102601585

Telefon: 58 374 687

E-post: info@amsel.ee